иљђиљљеЬ∞еЭА:http://hi.baidu.com/zjut_lxghost/item/26d66e0f68c85e8902ce1b02

еБЗиЃЊдљ†еПЂе∞ПжШО(жЬђеЬ∞дЄїжЬЇ)пЉМдљПеЬ®дЄАдЄ™е§ІйЩҐе≠Р(жЬђеЬ∞е±АеЯЯзљС)пЉМжЬЙеЊИе§ЪйВїе±Е(зљСзїЬйВїе±Е)пЉМйЧ®еП£жЬЙдЄ™зЬЛйЧ®зЪДжЭОе§ІзИЈ(зљСеЕ≥)гАВељУдљ†жГ≥и¶БжЙЊйЩҐе≠РйЗМзЪДжЯРдЄ™е∞ПжЬЛеПЛзО©пЉМеП™и¶Бе§ІеЦКдЄАе£∞дїЦзЪДеРНе≠Ч(ping),дїЦеРђеИ∞дЇЖе∞±дЉЪеЫЮдљ†гАВдљ†и¶БжЙЊйЩҐе≠РйЗМзЪДдЇЇпЉМеП™и¶БзЯ•йБУдїЦеЃґйЧ®зЙМеПЈз†Б(MACеЬ∞еЭА)пЉМе∞±еПѓдї•жЙЊеИ∞дїЦгАВдљ†жГ≥жЙЊе§ЦйЭҐзЪДдЇЇпЉМдљЖе¶Ие¶ИдЄНиЃ©дљ†еЗЇеОїпЉМењЕй°їйАЪињЗжЭОе§ІзИЈеЄЃдљ†иБФз≥їгАВе¶ВжЮЬдљ†и¶БжЙЊеП¶дЄАдЄ™йЩҐе≠РйЗМ(иЈ®еЯЯзљСзїЬ)зЪДеРМе≠¶е∞ПеЉЇ(ињЬз®ЛдЄїжЬЇ)пЉМдїЦзЪДе¶Ие¶ИдєЯдЄНиЃ©дїЦеЗЇеОїгАВйВ£йЗМдєЯжЬЙдЄАдЄ™зЬЛйЧ®зЪДзОЛе§ІзИЈ(еП¶дЄАдЄ™зљСеЕ≥)пЉМе∞ПжШОи¶БжЙЊе∞ПеЉЇпЉМењЕй°їйАЪињЗжЭОе§ІзИЈиБФз≥їзОЛе§ІзИЈ(иЈѓзФ±)гАВињЩдЄ§дЄ™йЩҐе≠РйЗМзЪДжХЕдЇЛ姙е§ЪпЉМдї•еРОжЕҐжЕҐиЃ≤гАВгАВгАВ

и¶БзРЖиІ£зљСзїЬеНПиЃЃпЉМжЬАе•љдљњзФ®еНПиЃЃеИЖжЮРеЩ®еѓєжХ∞жНЃеМЕињЫи°МеИЖжЮРпЉМwiresharkжШѓдЄНйФЩзЪДйАЙжЛ©гАВ

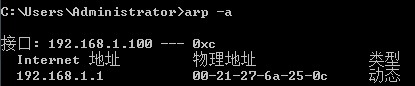

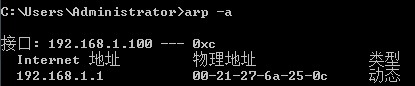

зЃАеНХзЪДиѓіпЉМARPеНПиЃЃеЫЮз≠ФдЇЖдЄАдЄ™йЧЃйҐШ IPжШѓXX.XX.XX.XX(еЫЊдЄ≠зЪД192.168.1.1)зЪДзљСеН°пЉМдїЦзЪДMAC/зЙ©зРЖеЬ∞еЭА(еЫЊдЄ≠зЪД00:21:27:6a:25:0c)жШѓдїАдєИгАВMACеЬ∞еЭАжШѓзљСеН°зїСеЃЪзЪДеФѓдЄАж†ЗиѓЖзђ¶пЉМе±АеЯЯзљСеЖЕзЪДдЄїжЬЇдєЛйЧідЇТзЫЄйАЪдњ°пЉМењЕй°їйАЪињЗMACеЬ∞еЭАгАВз≥їзїЯдЉЪеѓєARPжХ∞жНЃињЫи°МзЉУе≠ШпЉМдЄНињЗ10еИЖйТЯеРОдЉЪйЗНеїЇгАВеЬ®cmdдЄЛиЊУеЕ•arp -aеПѓдї•жЯ•зЬЛгАВ

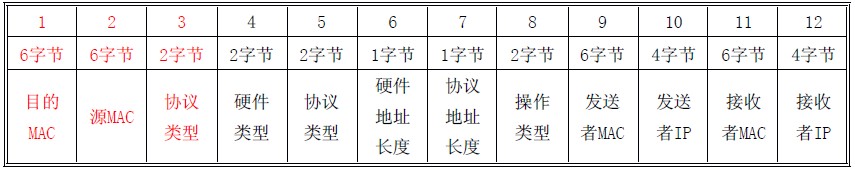

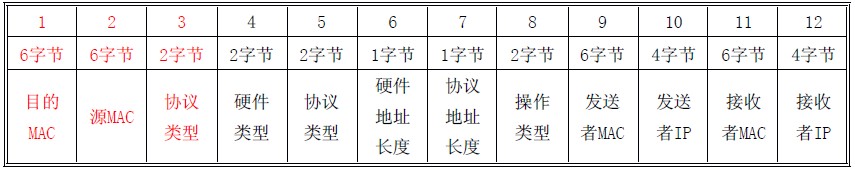

дЄЛйЭҐжШѓARPжК•жЦЗзЪДзїУжЮД

ARPзЪДињЗз®Ле¶ВдЄЛпЉМеБЗиЃЊA,B,CдЄЇе±АеЯЯзљСзЪД3еП∞дЄїжЬЇ

1.ељУAи¶БиЃњйЧЃBжЧґпЉМж≠§жЧґARPзЉУе≠Ши°®дЄЇз©ЇпЉМжЙАдї•и¶БињЫи°МдЄАжђ°еєњжТ≠пЉМеЫЊдЄ≠зЫЃж†ЗдЄЇеЕ®fпЉМз°ЃеЃЪBзЪДеЬ∞еЭАгАВ

2.B еТМCйГљдЉЪжФґеИ∞ињЩдЄ™еєњжТ≠гАВеЫ†дЄЇжШѓеєњжТ≠пЉМжЙАдї•зљСзїЬдЄКзЪДдїїдљХдЄАдЄ™иКВзВєйГљи¶Беѓєиѓ•еЄІињЫи°МињЫдЄАж≠•е§ДзРЖгАВдЇОжШѓCж£АжЯ•иѓ•еЄІзЪДеНПиЃЃз±їеЮЛпЉМеПСзО∞жШѓ0x0806H(ARPеНПиЃЃ)пЉМдЊњжККиѓ•еЄІзЪДеЄІе§іеОїжОЙпЉМж£АжЯ•еЕґIPе§іпЉМеПСзО∞жШѓеПСеРС192.168.1.1 зЪДARP жК•жЦЗиАМдЄНжШѓиЗ™еЈ±зЪДпЉМдЇОжШѓе∞Жиѓ•жК•жЦЗдЄҐеЉГгАВ

3.BжФґеИ∞ињЩдЄ™еЄІеРОеПСзО∞жШѓдЄ™еєњжТ≠пЉМжЙАдї•дєЯдЉЪж£АжЯ•иѓ•еЄІзЪДеНПиЃЃз±їеЮЛпЉМеПСзО∞жШѓARPеНПиЃЃпЉМдЊњжККиѓ•еЄІзЪДеЄІе§іеОїжОЙпЉМйЬ≤еЗЇIP е§іпЉМеПСзО∞иѓ•жК•жЦЗжШѓеПСзїЩиЗ™еЈ±зЪДпЉМе∞±еЖНж£АжЯ•жУНдљЬз±їеЮЛпЉМеПСзО∞жШѓиѓЈж±ВпЉМдЇОжШѓдЊњиѓїеПЦиѓ•еЄІзЪДеПСйАБиАЕMAC еТМеПСйАБиАЕIPпЉМжККеЃГдїђдљЬдЄЇARP еУНеЇФзЪДзЫЃзЪДMACеТМзЫЃзЪДIP еПСйАБеЫЮеОїпЉМињЩе∞±жШѓдЄЇдїАдєИARP иѓЈж±ВжШѓеєњжТ≠пЉМиАМеУНеЇФжШѓеНХжТ≠зЪДеОЯеЫ†гАВеЫЊдЄ≠зЫЃж†ЗMACдЄЇеЕ®0пЉМе∞±жШѓзХЩз©ЇиЃ©жО•еПЧиАЕе°ЂеЖЩгАВ

4.ељУA жФґеИ∞жЭ•иЗ™BзЪДARP еНХжТ≠еУНеЇФжЧґпЉМй¶ЦеЕИж£АжЯ•иѓ•еЄІзЪДзЫЃзЪДMAC жШѓдЄНжШѓиЗ™еЈ±пЉМеПСзО∞еМєйЕНпЉМдЇОжШѓеЖНж£АжЯ•еНПиЃЃз±їеЮЛпЉМеПСзО∞жШѓARP еНПиЃЃпЉМдЇОжШѓеОїжОЙдЇМе±ВеЄІе§іпЉМйАБеИ∞IP е±ВпЉМIP еНПиЃЃеПСзО∞зЫЃзЪДIPеЬ∞еЭАжШѓиЗ™еЈ±пЉМдЇОжШѓињЫдЄАж≠•ж£АжЯ•жУНдљЬз±їеЮЛпЉМеПСзО∞жШѓеУНеЇФпЉМдЇОжШѓиѓїеПЦеПСйАБиАЕMAC еТМIPпЉМжККеЃГдїђиЃ∞ељХињЫARPзЉУе≠Ши°®гАВ

зЯ•йБУдЇЖеОЯзРЖпЉМжИСдїђеПѓдї•йАЪињЗдЉ™йА†ARPеУНеЇФпЉМињЫи°МARPжђЇй™ЧпЉМдљњеЊЧиѓЈж±ВзЪДдЄїжЬЇзЫЄдњ°е±ЮдЇОеИЂдЇЇзЪДIPжШѓдљ†зЪДгАВе¶ВжЮЬдЉ™йА†жИРзљСеЕ≥пЉМйВ£дєИеИЂдЇЇиЗ™зДґдЄНиГљдЄКзљСдЇЖпЉМжЬЙеЕіиґ£зЪДеРМе≠¶еПѓдї•жЕҐжЕҐз†Фз©ґ...иЗ≥дЇОйШ≤еЊ°дєЯеЊИзЃАеНХпЉМжЬђеЬ∞arp -sзїСеЃЪпЉМеЃЙи£ЕarpйШ≤зБЂеҐЩпЉМеЬ®иЈѓзФ±еЩ®зїСеЃЪip-mac-зЂѓеП£гАВ

еИЖдЇЂеИ∞пЉЪ

зЫЄеЕ≥жО®иНР

йАЪињЗжЬђеЃЮй™МпЉМиЃ©е≠¶зФЯжОМжП°жХ∞йАЪеЃЮй™Меє≥еП∞дїњзЬЯиљѓдїґeNSPзЪДдљњзФ®жЦєж≥ХпЉМжОМжП°еИ©зФ®иЈѓзФ±еЩ®жЮДйА†е∞ПиІДж®°дЇТиБФзљСзїЬзЪДжЦєж≥ХпЉМдЇЖиІ£MACеЬ∞еЭАгАБIPеЬ∞еЭАеРДиЗ™зЪДзФ®йАФпЉМй™МиѓБеЬ∞еЭАиІ£жЮРеНПиЃЃARPзЪДеНПиЃЃгАБињЗз®ЛгАВ 2гАБеЃЮй™Ми¶Бж±В еИ©зФ®жХ∞йАЪеЃЮй™Меє≥еП∞дїњзЬЯиљѓдїґ...

иЃ°зЃЧжЬЇзљСзїЬ\еЬ∞еЭАиІ£жЮРеНПиЃЃARP.ppt )

гАКй™МиѓБеЬ∞еЭАиІ£жЮРеНПиЃЃ ARP зЪДеЈ•дљЬињЗз®ЛгАЛеЃЮй™МжК•еСК

иЃ°зЃЧжЬЇзљСзїЬиѓЊдїґпЉЪ3_6_9 еЬ∞еЭАиІ£жЮРеНПиЃЃARP.pptx

жХ∞жНЃеМЕдЉ†иЊУпЉМдї•еПКеЬ∞еЭАиІ£жЮРеНПиЃЃARPпЉМињШжЬЙжХ∞жНЃзЪДиЗ™жИСйФЩиѓѓдЊ¶жµЛICMP

з†ФдЄАдЄЛе≠¶жЬЯиѓЊз®ЛиѓЊдїґ\TCPIP\TCPIPжХЩз®ЛиѓЊдїґ\зђђ4зЂ† ARPеЬ∞еЭАиІ£жЮРеНПиЃЃ

еЬ∞еЭАиІ£жЮРеНПиЃЃ(Address Resolution ProtocolпЉМARP)е∞±жШѓзФ®жЭ•з°ЃеЃЪињЩдЇЫжШ†и±°зЪДеНПиЃЃгАВ ARPеЈ•дљЬжЧґеПСеЗЇеМЕеРЂеЄМжЬЫIPеЬ∞еЭАзЪД俕姙зљСеєњжТ≠жХ∞жНЃеМЕпЉМжФґеИ∞ARPиѓЈж±ВеМЕзЪДдЄїжЬЇзФ®иЗ™еЈ±зЪДIPеЬ∞еЭАдЄОеЄМжЬЫIPеЬ∞еЭАеБЪеѓєжѓФпЉМдЄАиЗіеИЩеЫЮе§НдЄАдїљеМЕеРЂIPеЬ∞еЭА...

зђФиЃ∞

гАВгАВгАВ

гАВгАВгАВ

ARPеЬ∞еЭАиІ£жЮРеНПиЃЃеОЯзРЖеПКеЇФзФ®пЉМе•љдЄЬи•њпЉБеЄМжЬЫеѓєе§ІеЃґжЬЙеЄЃеК©пЉБ

гААARPпЉМеЕ®зІ∞Address Resolution ProtocolпЉМдЄ≠жЦЗеРНдЄЇеЬ∞еЭАиІ£жЮРеНПиЃЃпЉМеЃГеЈ•дљЬеЬ®жХ∞жНЃйУЊиЈѓе±ВпЉМеЬ®жЬђе±ВеТМз°ђдїґжО•еП£иБФз≥їпЉМеРМжЧґеѓєдЄКе±ВжПРдЊЫжЬНеК°гАВ гААIPжХ∞жНЃеМЕеЄЄйАЪињЗ俕姙зљСеПСйАБпЉМ俕姙зљСиЃЊе§ЗеєґдЄНиѓЖеИЂ32дљНIPеЬ∞еЭАпЉМеЃГдїђжШѓдї•48дљН...

CiscoзїПеЕЄж®°жЛЯиљѓдїґдєЛеЬ∞еЭАиІ£жЮРеНПиЃЃпЉИarpпЉЙзїГдє†

arp(еЬ∞еЭАиІ£жЮРеНПиЃЃ)еЃЮдЊЛз§ЇиМГпЉМ еРЂеПСйАБеТМжО•жФґпЉМеЬ®linuxдЄЛиЈСйАЪпЉМеЄ¶makefileпЉМеПѓзФ®жЭ•е≠¶дє†зРЖиІ£arpеНПиЃЃ

иѓ¶зїЖиЃ≤иІ£ARPзЪДзЫЄеЕ≥зЯ•иѓЖгАВеЬ∞еЭАиІ£жЮРеНПиЃЃдЄ≠IPеЬ∞еЭАзЙ©зРЖеЬ∞еЭАзЪДзЫЄеЕ≥еЕ≥з≥їгАВ

дљњзФ® Packet Tracer зЪД arp еСљдї§ дљњзФ® Packet Tracer ж£АжЯ• ARP дЇ§жНҐ

arpеЬ∞еЭАиІ£жЮРеНПиЃЃпЉМеН≥ARPпЉИAddress Resolution ProtocolпЉЙпЉМжШѓж†єжНЃIPеЬ∞еЭАиОЈеПЦзЙ©зРЖеЬ∞еЭАзЪДдЄАдЄ™TCP/IPеНПиЃЃ

ARPеЬ∞еЭАиІ£жЮРеНПиЃЃиѓ¶иІ£еПКеЕґжЉПжіЮеИЖжЮРпЉМиЃ≤иІ£ARPеНПиЃЃзЪДдї£з†БеЃЮзО∞еПКеЕґжЉПжіЮжППињ∞еТМеИ©зФ®

дЇТиБФе±ВйАЪињЗIPеЬ∞еЭАжМЗеЃЪжК•жЦЗзЪДеІЛеПСеЬ∞еТМзЫЃзЪДеЬ∞ дљОе±ВзЙ©зРЖзљСзїЬдљњзФ®зЙ©зРЖеЬ∞еЭАи°®иЊЊеЄІзЪДжЇРеТМеЃњ еЬ∞еЭАиІ£жЮРеНПиЃЃARP 俕姙зљСдљњзФ®ARPе∞ЖIPеЬ∞еЭАдЄОMACеЬ∞еЭАињЫи°МеК®жАБжШ†е∞Д дї•е§™зљСеЕЈжЬЙеЫЇеЃЪйХњеЇ¶зЪДMACеЬ∞еЭАеТМеєњжТ≠иГљеКЫ